Formations professionnelles

Introduction

Dans le domaine professionnel, les certifications et formations en informatique renforcent les connaissance, fournissent des preuves des compétences acquises et permettent une formation continue, essentielle pour évoluer et rester à jour dans le domaine informatique et futur emploi ou alternance que je vise.

Habilitation Electrique (BE, B0H0, BS Manoeuvre)

B0H0

L’habilitation s’adresse au personnel qui doit accéder ou travailler dans des environnements comportant des risques électriques, en basse ou haute tension, mais sans intervenir directement sur les installations électriques.

Ceci permet d’entrer dans des locaux techniques ou des salles serveurs où existent des risques électriques, pour installer, dépanner ou maintenir du matériel informatique sans intervenir sur les installations électriques elles-mêmes. Cette habilitation est une prévention des risques électriques.

BS Manœuvre : Chargé d’intervention élémentaire

L’habilitation BS permet de réaliser des interventions élémentaires sur des installations électriques basse tension (< 1000 V), hors tension et à distance de sécurité.

Ceci m’autorise à effectuer le remplacement d’un câble d’alimentation, le remplacement d’une pièce dans un ordinateur à condition que l’intervention soit simple et réalisée hors tension.

BE Manœuvre : Chargé de manœuvre d’exploitation

L’habilitation BE Manoeuvre autorise à effectuer des manoeuvres d’exploitation électrique sur des installations basse tension, telles que la mise en service ou l’arrêt d’équipements, sans travaux électriques complexes.

Ceci permet de mettre sous tension une baie informatique, de réarmer un disjoncteur d’alimentation d’un serveur ou encore de relancer un équipement informatique sans intervenir sur le câblage ou les composants internes.

CNIL – MOOC RGPD

Présentation

Le MOOC RGPD de la Commission Nationale de l’Informatique et des Libertés) CNIL est une formation en ligne et accessible à tous, conçue pour sensibiliser et accompagner à la conformité avec le Règlement Général sur la Protection des Données (RGPD).

Notions clefs du RGPD

- Evolution de la protection des données personnelles

- Renforcement de la protection des données en Europe

- Alourdissement sanctions → Réelle prise de conscience sur la conformité

- Traitement de données à caractère personnel

- Toute opération sur des données personnelles (Collecte, conservation, modification, diffusion, …)

- Champ d’application du RGPD

- S’applique à tout organisme, public ou privé, traitant des données personnelles de personnes physiques situées dans l’UE, ou visant des résidents européens, peu importe le lieu d’implantation

Les principes de la protection des données

- Principe de finalité : Les données doivent être collectées pour un objectif précis et légitime, sans traitement incompatible avec cette finalité

- Principe de minimisation : Seules les données nécessaires doivent être collectées, évitant toute collecte excessive

- Principe de transparence : Les personnes concernées doivent être informées de manière claire sur l’utilisation de leurs données et leurs droits

- Principes de sécurité et d’exactitude : Les données doivent être protégées contre les accès non autorisés et régulièrement mises à jour

Les 8 règles d’or du RGPD :

- Licéité du traitement : Traitement autorisé uniquement dans des cas prévus par loi.

- Finalité du traitement : Collecte uniquement pour un objectif précis, clairement défini.

- Minimisation des données : Collecter uniquement les données strictement nécessaires à l’objectif.

- Protection des données sensibles : Données sensibles nécessitent des mesures de sécurité renforcées.

- Transparence : Informer clairement les personnes sur l’utilisation de leurs données.

- Respect des droits des personnes : Garantir accès, rectification, effacement, opposition, portabilité des données.

- Sécurité des données : Protéger les données contre accès non autorisé ou perte accidentelle.

- Limitation de la durée de conservation : Conserver les données uniquement le temps strictement nécessaire.

Le rôle du DPO et les outils de conformité

Le Délégué à la Protection des Données (DPO) :

- Conseille, informe et sensibilise l’organisme et ses employés sur la protection des données personnelles et le respect du RGPD

- Contrôle la conformité des traitements de données, propose des analyses d’impact et veille à la bonne application des procédures internes de protection des données

- Est le point de contact privilégié avec l’autorité de contrôle (ex : CNIL) et gère les demandes ou réclamations des personnes concernées

Les outils de conformité incluent la tenue du registre des traitements, la réalisation d’analyses d’impact (PIA), la gestion des violations de données et la documentation des actions menées.

ANSSI – MOOC SecNumacadémie

Présentation

Le MOOC SecNumacadémie de l’ANSSI est une formation en ligne, accessible à tous qui vise à sensibiliser et former aux fondamentaux de la cybersécurité.

Panorama de la sécurité des systèmes d’information (SSI)

- La SSI protège la confidentialité, l’intégrité, la disponibilité et la traçabilité des données

- Elle implique des moyens techniques, organisationnels et humains pour sécuriser les ressources informatiques

- Face à l’augmentation des cyberattaques, elle est devenue une priorité stratégique pour toutes les organisations

- Une démarche SSI est proactive et continue est nécessaire pour résister aux risques et respecter la législation

Sécurité de l’authentification

- L’authentification vérifie l’identité des utilisateurs avant l’accès aux ressources

- Elle repose sur des méthodes variées : mot de passe, biométrie, jeton, certificat

- L’authentification multi facteur combine plusieurs méthodes pour renforcer la sécurité

- Elle limite les risques d’accès non autorisé et de vol de données

Sécurité sur Internet

- Utilisation de mots de passe uniques et forts pour chaque service

- Eviter les sites douteux et ne télécharger que depuis des sources officielles

- Application de la règle du moindre privilège pour limiter les droits des utilisateurs

- Etre vigilant face aux liens, pièces jointes et demandes inhabituelles en ligne

Sécurité du poste de travail et nomadisme

- Installation d’un antivirus et activation du pare-feu pour protéger le poste

- Faire régulièrement les mises à jour des systèmes et logiciels

- Sensibilisation des utilisateurs aux bonnes pratiques et aux risques

- Protéger physiquement les équipements nomades (filtres écrans, chiffrement des postes, sauvegardes chiffrées,…)

Veille proactive des vulnérabilités : Mise en place d’OpenCVE

Introduction

OpenCVE est une plateforme qui surveille et analyse les vulnérabilités CVE. Sans agent intégré, elle fonctionne via API, permettant aux entreprises de récupérer et traiter les alertes de sécurité. Elle facilite le suivi des failles, l’automatisation de la veille et l’intégration avec d’autres outils, renforçant ainsi la gestion proactive des risques.

Cependant, il n’y a pas d’agents détectant les services employés sur les différents serveurs et il n’y a pas d’API reliant un ITSM, tel que GLPI pour récupérer les services et automatiquement souscrire aux bonnes alertes CVE en cohérence avec les services déployés sur nos serveurs. Ici, il est nécessaire de souscrire à chaque alerte manuellement.

Déploiement d’OpenCVE avec Docker

Prérequis

- Serveur avec Docker et Docker Compose installés

- Accès internet pour télécharger les images nécessaires

Installation de Docker et Docker Compose

Concernant l’installation de Docker et Docker Compose, se référer à la partie correspondante de ce tuto puis revenir ici pour la suite.

Installation d’OpenCVE avec Docker

Cloner le dépôt OpenCVE Docker

git clone <https://github.com/opencve/opencve-docker.git>

cd opencve-docker

Configuration OpenCVE

Copie du fichier de configuration et modification selon les besoins :

cp ./conf/opencve.cfg.example ./conf/opencve.cfg

Modification des paramètres suivants :

server_namesecret_keysmtp_server(si besoin)

Construire l’image Docker

docker-compose build

Démarrer les services

docker-compose up -d postgres redis webserver celery_worker

Initialisation de la base de données

docker exec -it webserver opencve upgrade-db

Importer les données

docker exec -it webserver opencve import-data

⚠️Attention : Cette étape nécessite 5Go de RAM⚠️

Création d’un utilisateur administrateur

docker exec -it webserver opencve create-user lois lois@example.com --admin

Démarrer le scheduler

docker-compose up -d celery_beat

Accéder à l’interface

Pour se rendre sur l’interface, sur un navigateur entrez :

http://adresse_ip:8000

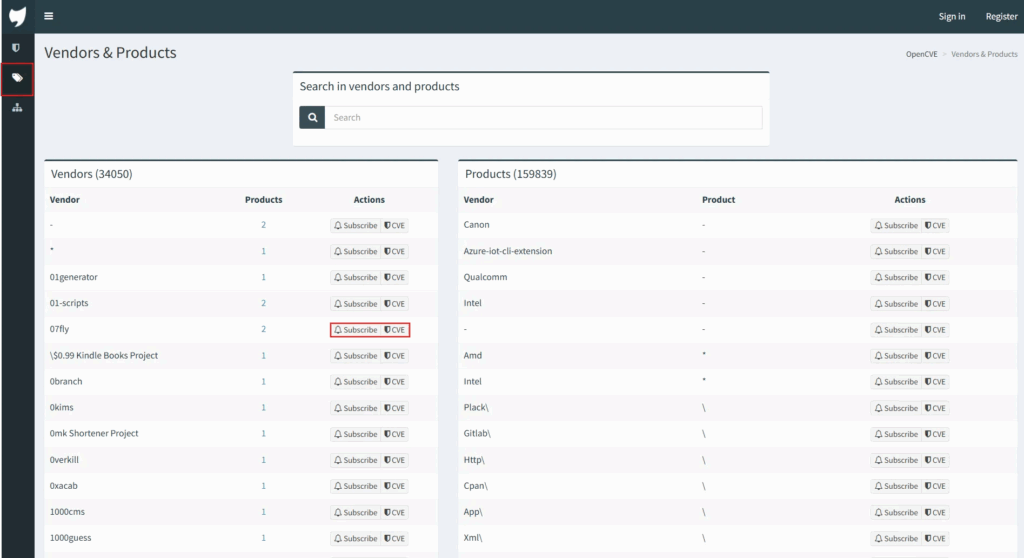

Vous tombez sur cette interface ci et se connecter au niveau de l’encadré rouge

Ajout des alertes

Se rendre dans Vendors & Products (CPE) et faire comme ceci ci-dessous :

Sources

Documentation officielle :

Docker – OpenCVE Documentation

Repo Github :

Création et Maintenance d’un site Web Portfolio WordPress

Introduction

Dans le but d’accomplir l’épreuve E5 et de regrouper et de classer mes réalisations professionnelles. De plus, ce site permet d’exposer une vitrine des compétences acquises et réalisations achevées durant mes études, mon temps en entreprise ainsi que sur mon temps personnel.

Ainsi les contraintes techniques et de rédactions suivantes :

- Site Web autohébergé pour une souveraineté des données

- Habilitations pour les pages sensibles : Accès par comptes

- Censure concernant les technologies employées

Choix de la solution technique (WordPress) et des ressources utilisées

Choix de WordPress

Le choix de WordPress s’est imposé par :

- Simplicité de mise en œuvre et de personnalisation (Autohébergeable, Facile d’administration, …)

- Large écosystème de ressources (Plugins, fonctionnalités, …)

- Respect des normes et standards (S’adapte facilement aux exigences légales (RGPD), Gestion des cookies, standard web (HTML5, CSS3, …)

- Design Responsive

- Souveraineté et contrôle des données

Ressources utilisées

Dans le cadre de l’autohébergement, WordPress est installé sur un Docker Compose avec l’architecture suivante :

Schéma infra Home

Des extensions ont été installés pour les fonctionnalités suivantes :

- Sommaire pour les articles → Easy Table of Contents

- Gestion de comptes et d’habilitations → Members

- Optimisation SEO → Yoast SEO

- Blocks supplémentaires → Otter, Genesis

- Cookies, RGPD → Complianz

- Mise en page de code → Code Syntax Block

Mise en place et déploiement du site

Comme décrit plus tôt, WordPress a été déployé via Docker et un reverse proxy redirige le nom de domaine vers la bonne machine.

Schéma Infra Home

Installation de Docker et Docker Compose

Sur un serveur Rocky Linux (Ici en 9.4), il faut effectuer les commandes suivantes :

#Mise à jour

sudo dnf update -y

#Installation des dépendances nécessaires

sudo dnf install -y dnf-plugins-core

#Ajout du dépôt officiel de Docker

sudo dnf config-manager --add-repo <https://download.docker.com/linux/centos/docker-ce.repo>

#Installation Docker et ses composants

sudo dnf install -y docker-ce docker-ce-cli containerd.io docker-compose-plugin

#Démarrage et activation Docker au démarrage

sudo systemctl enable --now docker

#Vérification de l'installation

docker compose version

docker --version

Création du fichier docker-compose.yml

- Création d’un dossier projet

sudo mkdir ~/miniflux && sudo cd ~/miniflux

sudo nano docker-compose.yml

- Ajout de la configuration suivante

services:

db:

image: mysql:5.7

volumes:

- db_data:/var/lib/mysql

restart: always

environment:

MYSQL_ROOT_PASSWORD: mot_de_passe

MYSQL_DATABASE: wordpress

MYSQL_USER: wordpress

MYSQL_PASSWORD: mot_de_passe

wordpress:

depends_on:

- db

image: wordpress:latest

ports:

- "8000:80"

restart: always

environment:

WORDPRESS_DB_HOST: db:3306

WORDPRESS_DB_USER: wordpress

WORDPRESS_DB_PASSWORD: mot_de_passe

volumes:

- ./docker_files/uploads.ini:/usr/local/etc/php/conf.d/uploads.ini

- ./docker_files/uploads:/var/www/html/wp-content/uploads

volumes:

db_data:

Lancement de WordPress

docker compose up -d

- Le service Miniflux est maintenant accessible depuis :

http://ip_address

Configuration du Reverse Proxy (Nginx)

- Installation de Nginx

sudo dnf install -y nginx

- Puis création d’un fichier de configuration de nginx pour notre site web

sudo nano /etc/nginx/conf.d/site.fr.conf- Insérer cette configuration

server {

listen 80;

server_name domaine.fr;

# Augmenter la taille maximale des en-têtes

client_max_body_size 100M;

large_client_header_buffers 4 16k;

location / {

proxy_pass http://adresse_ip:8000;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $scheme;

}

}Sécurisation du site : Obtenir un certificat Let’s Encrypt

- Activer EPEL

sudo dnf install epel-release -y- Installation Certbot et son plugin Nginx

sudo dnf install certbot python3-certbot-nginx -y- Génération du certificat SSL

sudo certbot --nginx -d domaine.fr

- Configuration du renouvellement automatique

sudo certbot renew --dry-run

- Redémarrer Nginx pour appliquer les changements

sudo systemctl restart nginx- Et insérer cette configuration pour la prise en compte du certificat

server {

listen 80;

listen 443 ssl;

server_name domaine.fr;

# Augmenter la taille maximale des en-têtes

client_max_body_size 100M; # Autoriser un corps de requête plus grand (ajuste selon tes besoins)

large_client_header_buffers 4 16k; # Augmenter la taille des buffers pour les en-têtes de requêtes

ssl_certificate /etc/letsencrypt/live/domaine.fr/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/domaine.fr/privkey.pem;

location / {

proxy_pass http://adresse_ip:8000;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $scheme;

}

}- Rechargement des fichiers de configuration de Nginx

sudo systemctl reload nginxRéférencement et valorisation de l’image

Optimisation et SEO

Dans le cadre d’une meilleure visibilité sur les moteurs de recherches, le plugin Yoast SEO permet une optimisation des images, des balises méta pour la description, un titre SEO standardisé, … Menant à un score SEO pour une meilleur visibilité des points à améliorer avec un code couleur et des conseils.

Indexation le 02/02/2025 :

Indexation le 04/05/2025 :

Présence numérique

Pour la mise en avant, un tableau regroupant les compétences et réalisations et mise en avant dans la partie Formation.

Maintenance, mises à jour et évolutions

Mises à jour et Maintenance

Dans le cadre de la maintenance du site Web et du renouvellement et l’ajout des articles, les mises à jour sont effectuées régulièrement avec une sauvegarde préalable avant les mises à jour pour éviter tout problème.

- 1 snapshot avant tout mises à jours

Sauvegarde

Dans le cadre de l’infrastructure dans lequel est hébergé le site Web :

Ainsi les sauvegardes sont effectuées de cette façon :

- Une fois par semaine : Export OVF de la machine virtuelle

- Deux fois par semaines : Export XML du site WordPress